Sehr geehrte Damen und Herren!

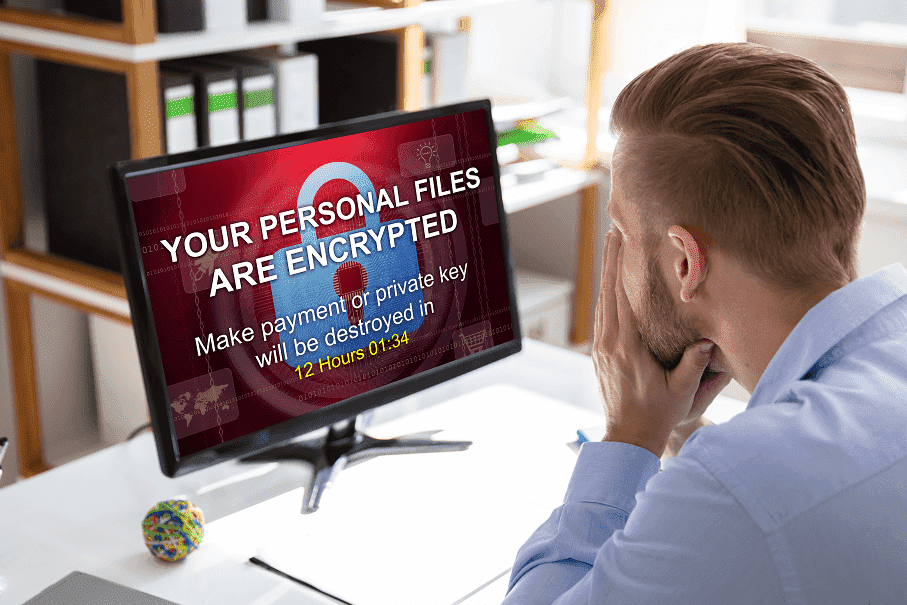

Ihr Unternehmen ist in ernster Gefahr.

Das Sicherheitssystem Ihres Unternehmens weist erhebliche Lücken auf. Wir sind gerade in Ihr Netzwerk eingedrungen.

Sie sollten Gott danken, dass Sie von seriösen Leuten gehackt wurden und nicht von dummen Schuljungen oder gefährlichen Punks.

Diese könnten alle Ihre wichtigen Daten nur zum Spaß beschädigen.

In diesem Moment werden Ihre Dateien mit den stärksten militärischen Algorithmen RSA 4096 und AES-256 verschlüsselt.

Niemand ist in der Lage, Ihre Dateien ohne unseren speziellen Decoder wiederherzustellen.

Dechiffierungstools für Photorec, RannohDecryptor usw. sind nutzlos und können die Dateien sogar irreversibel zerstören.

Wenn Sie Ihre Dateien wiederherstellen möchten, schreiben Sie eine E-Mail-Nachricht an (Kontakte befinden sich am unteren Rand des Blattes)

und fügen Sie 2-3 verschlüsselte Dateien an (Jede weniger als 5 MB, nicht archiviert und Ihre Dateien sollten keine

wertvollen Informationen wie Datenbanken, Backups, große Excel-Datenblätter etc. enthalten).

Sie werden entschlüsselte Proben, und unsere formulierten Bedingungen, zu welchen wir den Decoder zur Verfügung stellen, erhalten.

Vergessen Sie nicht, den Namen Ihres Unternehmens in den Betreff Ihrer E-Mail zu schreiben.

Sie müssen für die Entschlüsselung in Bitcoins bezahlen. Der Preis hängt davon ab, wie schnell Sie uns schreiben.

Jeder weitere Tag ohne Kontaktaufnahme Ihrerseits kostet Sie zusätzlich +0.5 BT. Es ist nichts Persönliches, es geht uns nur ums Geschäft.

Sobald wir die Summe in Bitcoins erhalten, bekommen Sie alle Ihre entschlüsselten Daten zurück.

Darüber hinaus erhalten Sie Anweisungen, wie Sie die Sicherheitslücke in Ihrem System schließen, um solche Probleme in Zukunft vermeiden zu können.

+ Wir empfehlen Ihnen spezielle Software, welche Hackern die meisten Probleme bereitet.

Achtung! Noch einmal!

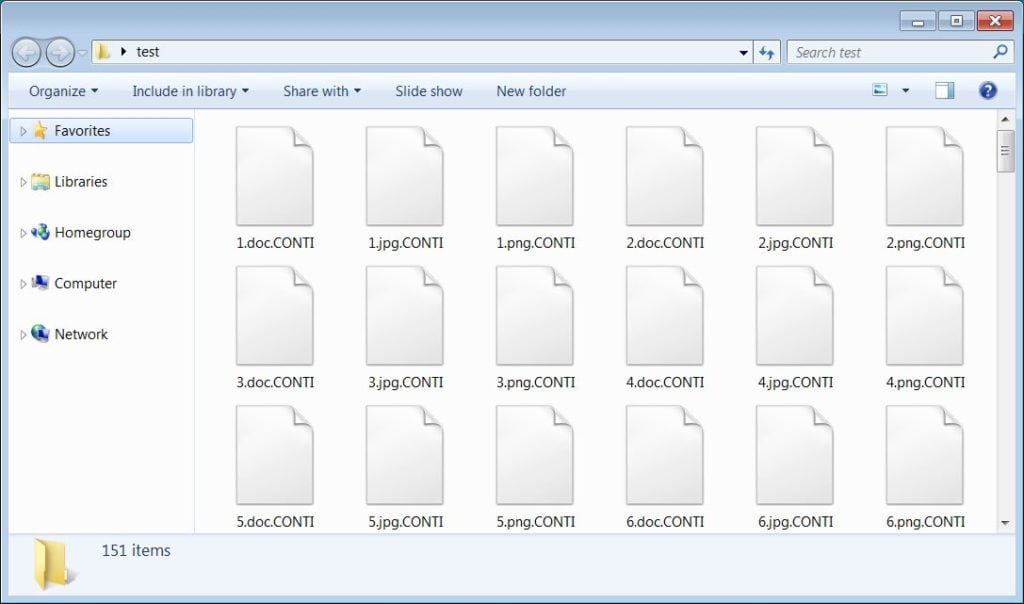

Benennen Sie die verschlüsselten Dateien nicht um.

Versuchen Sie nicht, Ihre Daten mit Software von Drittanbietern zu entschlüsseln.

P.S. Denken Sie daran, wir sind keine Betrüger.

Wir benötigen Ihre Dateien und Informationen nicht.

Nach 2 Wochen werden Ihre Dateien und der Decryptor automatisch gelöscht.

Senden Sie uns einfach eine Nachricht direkt nach dem Befall Ihrer Systeme.

Alle Daten werden zu 100% wiederhergestellt.

Ihre Garantie – entschlüsselte Proben.

Kontakt:

BTC wallet:

<unique-wallet>

Conti

Kein System ist sicher