—=== Hello. Again. ===—

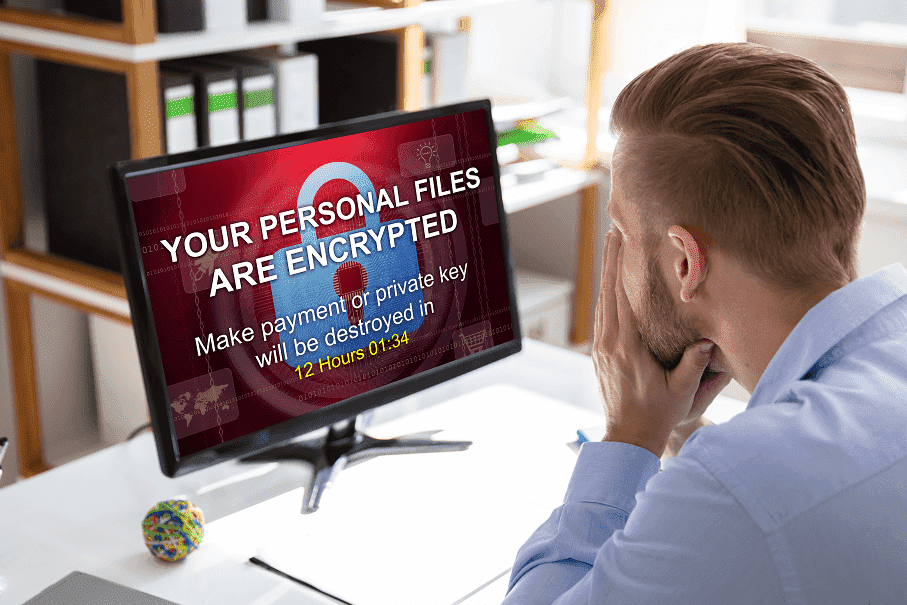

[+] Was ist passiert? [+]

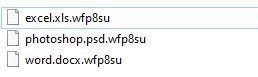

Ihre Dateien sind verschlüsselt und derzeit nicht verfügbar. Sie können es überprüfen: jede Datei auf Ihrem Computer hat Erweiterung XXX000.

Es ist natürlich möglich, die Dateien wiederherzustellen, aber dafür müssen Sie unsere Anweisungen befolgen. Andernfalls können Sie Ihre Daten nicht (NIE) zurückerhalten.

[+] Welche Garantien habe ich? [+]

Es ist nur geschäftlich. Sie und Ihre Angelegenheiten sind uns egal, wir sind nur auf unseren Vorteil aus. Wenn wir unsere Versprechungen nicht einhalten, wird niemand mit uns kooperieren. Dies ist nicht in unserem Interesse.

Um sich zu vergewissern, dass die Dateien wiederherstellbar sind, sollten Sie auf unsere Website gehen. Dort können Sie eine Datei kostenlos entschlüsseln. Das ist unsere Garantie.

Wenn Sie nicht mit uns zusammenarbeiten möchten – für uns spielt es keine Rolle. Aber Sie werden Ihre Zeit und Daten verlieren, weil nur wir den Schlüssel zu Ihren Dateien haben. Zeit ist viel wertvoller als Geld.

[+] Wie bekomme ich Zugang auf die Website? [+]

Sie haben zwei Möglichkeiten:

1) [Recommended]

a) Laden Sie den TOR-Browser von dieser Website herunter und installieren Sie diesen: https://torproject.org/

b) Öffnen Sie unsere Website: http://aplebzu47wgazapdqks6vrcv6zcnjpp453534556nf6aq2342nmyoyd.onion/XXXXXXXXX

2) Wenn TOR in Ihrem Land blockiert ist, versuchen Sie VPN zu verwenden! Oder Sie können unsere sekundäre Website nutzen. Dazu:

a) Öffnen Sie Ihren Browser (Chrome, Firefox, Opera, IE, Edge)

b) Öffnen Sie unsere sekundäre Website: http://decryptor.top/934324XXXXX

Warnung: Die sekundäre Website kann blockiert werden, deshalb ist erste Variante viel besser.

Wenn Sie unsere Website öffnen, geben Sie die folgenden Daten in das Eingabeformular ein:

Schlüssel:

<unique-ID>

Erweiterungsname:

XXX000

—————————————————————————————–

!!! Achtung!!!

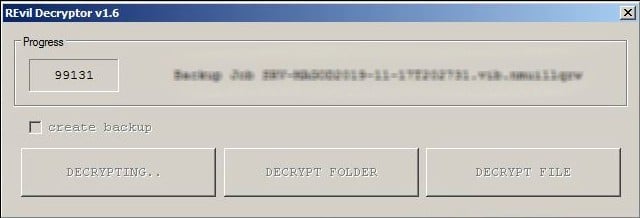

Versuchen Sie nicht, die Daten selbst zu verändern oder Software von Drittanbietren für die Wiederherstellung Ihrer Daten oder Antivirus-Lösungen zu verwenden – dies kann zur Schädigung des Decryptors und als Folge zum Verlust Ihrer Daten führen.

!!! !!! !!!

NOCHMALS: Es liegt in Ihrem Interesse, Ihre Dateien zurückzubekommen. Von unserer Seite aus machen wir (die besten Spezialisten) alles für die Wiederherstellung, aber bitte stören Sie uns nicht dabei.

!!! !!! !!!