Was ist das „Ransomware as a Service“-Modell? Und warum ist es so gefährlich?

Im Zuge der wirtschaftlichen Entwicklung haben sich auch die einzelnen Geschäftsmodelle weiterentwickelt. Angefangen vom Tauschhandel bis hin zu digitalen Währungen können wir jetzt alles kaufen, wann immer wir es brauchen.

Über die Jahrhunderte hinweg haben Unternehmen erkannt, dass die Vermietung von Dienstleistungen auf Abonnementbasis lukrativer ist. Eine Win-Win-Situation für Unternehmen und ihre Kunden. In dieser Nische sind Unternehmen wie Amazon Prime, Netflix und Dropbox usw. erfolgreich, indem sie langfristig stabile Einnahmen und eine effiziente Nutzung der Ressourcen in einem fraktionierten Reserveeinsatz von Dienstleistungen sicherstellen.

Wie funktioniert „Ransomware as a Service“?

In der digitalen Welt nennen wir dieses Modell Software-as-a-Service (oder vereinfacht SaaS). Für Kunden bedeutet das Modell einen einfachen und wiederkehrenden Zugang zu Dienstleistungen. Unternehmen sichern sich somit ein garantiertes monatliches Einkommen um in einer Welt, in der es vor allem um Effizienz geht, mithalten und in Zukunft weiter wachsen zu können.

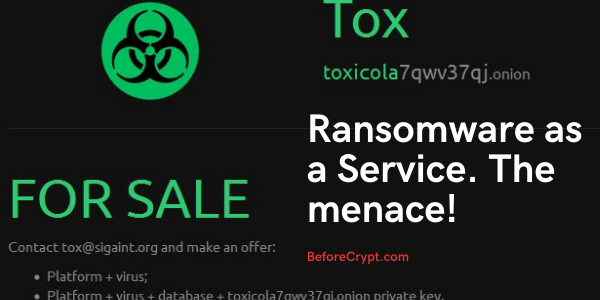

Auch im Dark Web funktioniert das Modell ähnlich. „Ransomware as a Service“, allgemein bekannt als RaaS, floriert. Es gibt zahlreiche Beispiele für „Ransomware as a Service 2020“, die wir hier erörtern.

Durch die Erschaffung dieses gefährlichen Geschäftsmodells gingen Cyberkriminelle einen Schritt weiter und schlugen somit FBI und Cybersicherheitsexperten weltweit ein Schippchen.

Was ist das Ransomware as a Service-Modell?

Das „Ransomware as a Service“-Modell basiert auf dem „Software-as-a-Service“ (SaaS)-Geschäftsmodell, das es jedem mit minimaler Cybersecurity-Erfahrung ermöglicht, Systeme zu hacken und Lösegelder zu verlangen.

Unternehmen im RaaS-Bereich florieren durch den Verkauf und/oder die Vermietung einfach zu implementierender, kleiner und skalierbarer Malware-Exploit-Kits mit Anleitungen, Benutzerhandbüchern, Video-Tutorials und Strategien zur Inszenierung von Cyberangriffen gegen Lösegeld.

Es gibt verschiedene Pakete, die im Dark Web angeboten werden, und der Verkauf, das Marketing und die Werbung erfolgen ähnlich wie bei seriösen Unternehmen.

Man kann sich RaaS wie ein Affiliate-Geschäftsmodell vorstellen, bei dem Produkte/Dienstleistungen eines anderen Unternehmens verkauft werden. Je mehr Verkäufe aus Leads generiert werden, desto höher ist die Entlohnung.

Einfach ausgedrückt: Je mehr Systempartner mit dem Virus eines einzelnen Entwicklers Schaden anrichten, desto mehr Geld verdienen beide. Wieder eine Win-Win-Situation für Cyberkriminelle.

Der Preis für Raas-Kits beginnt bei etwa 40-50 USD und geht in den 4-Stelligen Bereich. Der Preis hängt mit der Arbeitskapazität der einzelnen Kits zusammen. Je mehr Potential und Chancen auf Gewinn, desto kostspieliger das RaaS-Kit!

Was sind einige Beispiele für RaaS-Kits?

Es gibt verschiedene Arten von RaaS-Kits, die im Dark Web verfügbar sind, z.B.

- Philadelphia

- Cerber

- Atom

- Satan

- Phobos

- Dharma

- Sodinokibi

Auch wenn sich die Bezeichnungen unterscheiden, haben sie doch ein gemeinsames Ziel: Erpressung von Lösegeldzahlungen gegen die Entschlüsselung von Dateien. Das Philadelphia RaaS-Kit kostet zwischen $400 und $799 mit einer komplett grafischen Benutzeroberfläche, fortlaufendem Support und Updates. Als ob man legale Software von einem autorisierten Entwickler gekauft hätte.

Cerber, ein berüchtigtes RaaS-Kit, wurde für Microsoft Office 365-Benutzer im Jahr 2016 zur Katastrophe. Die meisten dieser Kits inszenieren Angriffe durch Phishing-Versuche wie E-Mails.

Wie funktionieren die Umsatzmodelle von „Ransomware as a Service“?

Es gibt 4 Umsatzmodelle, die RaaS-Betreiber verwenden:

- Einmaliges Aufladen mit einer pauschalen Gebühr

- Monatliche Abo-Pläne

- Gewinnbeteiligung auf Prozentbasis

- Affiliate Marketing

Dieses Geschäftsmodell ist besonders bei Neulingen im Hacker-Business sehr beliebt. Warum ein neues Virus programmieren, anstatt einfach eines zu mieten und die erhaltenen Lösegelder zu teilen?

Zur Durchführung eines Lösegeldangriffs ist keinerlei technische Erfahrung mehr erforderlich, denn das RaaS-Modell ermöglicht auch Laien, böswillige Angriffe in einem noch nie dagewesenen Ausmaß durchzuführen.

Trotz einer allgemein geringen Erfolgsrate von Lösegeld-Attacken, schaffen es einzelne Hacker doch immer wieder, hohe Lösegelder zu erpressen. Aus diesem Grund ist ein Umsatzmodell mit Gewinnbeteiligung für RaaS-Betreiber besonders verlockend.

Warum ist das „RaaS Business Model“ so beliebt?

Mehrere Faktoren erklären die Beliebtheit des „Ransomware as a Service“-Geschäftsmodells:

1. Benutzerfreundlichkeit

Jeder Laie ohne Vorkenntnisse über Cybersicherheit und Hacking kann im Dark Web ein RaaS-Set kaufen und Cyberattacken verüben. So simpel als würde man sich für ein Netflix-Konto anmelden.

2. Hohe Lösegeldzahlungen

Wir alle kennen die Success Stories von Unternehmen wie Apple oder Google, die aus dem Nichts zu Unternehmensgiganten mit Marktwerten in Milliardenhöhe aufstiegen.

Wir sagen es Ihnen nur ungern, aber in Bezug auf das Dark Web ist es nicht anders. Alles beginnt mit einem Hacker, der sich dann mit anderen zusammenschließt und versucht, seine Hackerarmee zu vergrößern. Für einen einzigen Hacker ist es unmöglich, ein Netzwerk mit Hunderten von Computern auf einmal zum Einsturz zu bringen. Das erfordert intensive Planung und Teamarbeit.

RaaS bietet für diese Cyberkriminelle die perfekte Lösung, Angriffe ohne ein großes zentralisiertes Team zu inszenieren, das erhebliche Ressourcen erfordert. Aufgrund der geringen Erfolgsquote liegt die geforderte Lösegeldzahlung dann oft in einer Größenordnung von Hunderttausenden bis Millionen von Dollar.

Die berühmt-berüchtigte NetWalker-Bande hat seit März 2020 bislang über 25 Millionen Dollar erpresst. Für eine einzelne Person in dieser kurzen Zeit unmöglich, aber durch das RaaS-Modell ein leichtes Spiel.

3. Betrug bei ihren eigenen Kunden

Das Ransomware as a Service-Modell ist so attraktiv, dass viele RaaS-Betreiber ihre Dienste trotz intensiver Bemühungen durch Strafverfolgungsbehörden weiterhin verkaufen. Obwohl die Erfolgsquote sehr gering oder gleich Null ist, lockt das Angebot Möchtegern-Neulinge zum Kauf von RaaS-Kits. Die meisten gekauften Kits entpuppen sich als Flops, da sie leicht von gängigen Antivirenprogrammen erkannt und unschädlich gemacht werden können.

Entgegen der Meinung die durch die Medien vermittelt wird, ist die Durchführung eines erfolgreichen Ransomware-Angriffs sehr aufwändig! Tage und Wochen Planung sind nötig, um das Netzwerk der Opfer zu verstehen und ein Rahmenwerk von Fallen aufzustellen. Nur wenigen Angreifern gelingt es am Ende – die meisten gehen leer aus.

Foren und Websites im Dark Web sind voll von Betrügern, die Geld aus naiven Möchtegern-Hackern saugen.

„Ransomware as a Service“ und COVID19

Die aktuelle Pandemie hat Cyberkriminellen den Weg für weit mehr Möglichkeiten als je zuvor geebnet. Lösegeldeforderungen – von Krankenhäusern bis hin zu Finanzinstituten – trafen vor allem Entwicklungsländer, die nicht über eine solide Gesundheits- und Bankeninfrastruktur verfügen, hart.

Wie kann man RaaS-Angriffe verhindern?

Vorbeugen ist besser als Heilen. Vorsicht ist besser als Nachsicht. Wir haben einen detaillierten Blog-Beitrag darüber geschrieben, wie Ransomware-Angriffe verhindert werden können. Hier nochmals kurz zusammengefasst:

- Mitarbeiterschulung – Mitarbeiter müssen im Bezug auf sicheres Arbeiten in einer Cloud-basierten Umgebung aufgeklärt werden. Der häufigste Vektor, den RaaS-Betreiber verwenden, ist Phishing, hauptsächlich durch E-Mails. Unternehmen müssen ihre Mitarbeiter im Bezug auf sicheres Surfen im Internet und E-Mail-Kommunikation schulen.

- Backup-Daten aufbewahren – Sie sollten mindestens 3 Kopien der Backup-Daten aufbewahren, eine auf externen Laufwerken, eine in der Cloud und die dritte im Netzwerk. Sie dürfen und sollten sich nicht nur auf eine einziges Backup verlassen. Halten Sie Ihre externen Laufwerke immer regelmäßig auf dem neuesten Stand und immer isoliert vom Netzwerk.

- Halten Sie Ihre Antivirensoftware auf dem neuesten Stand – Eine zuverlässige Antivirensoftware, die regelmäßig aktualisiert wird, trägt einen großen Teil zum Schutz Ihres Systems bei.

- Remote-Sitzungen deaktivieren – sofern möglich, sollten Ihr RDP (Remote Desktop Protocol) deaktivieren, da Hacker ständig offene Ports scannen, um anzugreifen zu können.

- Öffnen Sie keine verdächtig aussehenden E-Mails – Verwendung von E-Mails ist und bleibt die beliebteste Methode, um Sodinokibi, Phobos und RYUK Ransomware einzuschleusen. Öffnen Sie niemals eine verdächtige E-Mail oder klicken Sie auf Links zu Exe-Dateien.

Fazit

Ransomware-Attacken sind noch immer aktuell. Tatsächlich haben Cyberkriminelle eine neue Ära eingeläutet, in der sie hochentwickelte Angriffe einsetzen, um weiterhin Antivirenprogramme zu umgehen und Netzwerke anzugreifen. Sie müssen jetzt mehr denn je proaktiv und wachsam bleiben.

Da RaaS immer zugänglicher wird, können in den kommenden Tagen und Wochen immer mehr Unternehmen und Einzelpersonen von Hackerattacken betroffen sein. Umso wichtiger ist es, unsere Tipps zur allgemeinen Sicherheit zu befolgen.