Hat Dharma Ransomware die Dateien Ihres Unternehmens verschlüsselt? Wenn kein Zugriff mehr auf die Daten möglich ist und Backups fehlgeschlagen, handelt es sich um eine sehr kritische Situation. Zögern Sie nicht, wir sind hier, um Ihnen zu helfen. Diese Seite bietet detaillierte Informationen in Bezug auf Dharma-Ransomware, Entschlüsselung, Wiederherstellung, Entfernung und Statistiken. Kontaktieren Sie uns jetzt, um Ihnen bei der Wiederherstellung nach einem Dharma-Ransomware-Angriff zu helfen.

Woher weiß ich, ob unser Unternehmen von Dharma Ransomware betroffen ist?

A Dharma Encryption payload is a so-called Ransomware Trojan that encrypts an entire PC or a plethora if not all machines on your network. First discovered roundabout the 21st of October, 2017, Dharma Ransomware was originally known as Crysis and had a close relationship to XTBL. Once files are encrypted, hackers proceed to demand a bitcoin payment to remove the ransomware encryption.

There are over 30 variants of the virus with a number of file extensions such as .BMP, .BIP, and .COMBO among many others.

Just like most other ransomware variants, Dharma is most commonly spread via an open RDP (Remote Desktop Protocol) port, either through the use of various exploits and vulnerabilities inherent to Remote Desktop of through dictionary or brute force attacks. Once access is gained by the attackers, various methods are employed to spread laterally such as the use of Mimikatz to gain administrative access or control over more machines within the network. All the while the attackers poise themselves to launch their encryption at the opportune time whilst monitoring company activities to determine value and perfect their strategy.

Was soll ich tun, wenn meine Daten von einem Dharma Trojaner verschlüsselt wurden?

When Dharma Ransomware infects your system, there are a number of precautionary steps that you can take to avoid the spread of virus to other computers on the network.

For starters, turn off your systems and disconnect them from your network. While not a 100% guaranteed way of stemming the spread, this is a good way to help contain the incident.

For more details please visit the Ransomware Information site.

Do not under any condition communicate or negotiate with the hackers. These hackers are very smart and will use all possible means to inflict damage upon you. Call in ransomware removal and recovery experts like BeforeCrypt to help you in recovering your data.

Unfortunately, in some cases the data is so precious, companies cannot afford to let it go. And in times like these, there is many times no option other than paying the ransom. This is where BeforeCrypt comes in. We affect a professional and diplomatic negotiation with the hackers, while making sure that the ransomware removal process is carried out under very controlled and secure circumstances. Leave this to us. We’ve been there, done that. We know how to deal with these cyber criminals and will help you in getting a dharma decryptor tool to safely recover your files after doing a proper dharma trojan removal.

BeforeCrypt can help you as a transparent and highly-ethical partner should you be infected by Dharma ransomware. Thanks to our experience and knowledge, we can recover 100% of your encrypted data in the vast majority of cases.

Bewahren Sie Ruhe! Kontaktieren Sie uns. Wir können Ihnen helfen!

DHARMA RANSOMWARE STATISTIK & FAKTEN

The nature of a Dharma Ransomware attack is different depending on the hacker or hacker group behind the attack. This amounts to varying degrees of ransom amounts that each hacker or group charges.

The average Dharma ransom amount is somewhere between $2,000–$8,000. However, over the last year, the average amount has begun to exceed $8,000. In addition, approximately 10% of Bitcoin exchange fees will apply to the use of quick-buy methods such as PayPal or credit card.

The Dharma ransomware downtime is a bit longer than normal ransomware attacks. The manual process of email-based communication with the attackers can add a considerable delay in the response time.

Depending on your company size and how often you use IT-systems in your daily business, this is the most expensive part of this incident. Additional to the unavailability of your IT-systems, this is damaging your company reputation.

Your goal should be to get your systems back to a productive state as soon as possible. The best way to do this is to call in experts, which have a vast knowledge of Dharma ransomware and get the IT-systems back up running.

There is a high chance to get a working Dharma decryptor after paying the attackers. But there’s never a guarantee to get a working decryption key at all.

Depending on the file extension and email address of the attackers, there are different chances of getting a working Dharma decryptor after payment.

Some attackers have a good reputation for providing working Dharma decryptors. Others are known as scammers and will never give a Dharma decryptor.

Der häufigste Angriffsvektor für den Dharma Verschlüsselungstrojaner ist eine ungesicherte RDP-Verbindung (Remote Desktop Protocol). Gefolgt von Phishing-E-Mails und Sicherheitslücken.

WIE SIE DEN DHARMA VERSCHLÜSSELUNGSTROJANER IDENTIFIZIEREN

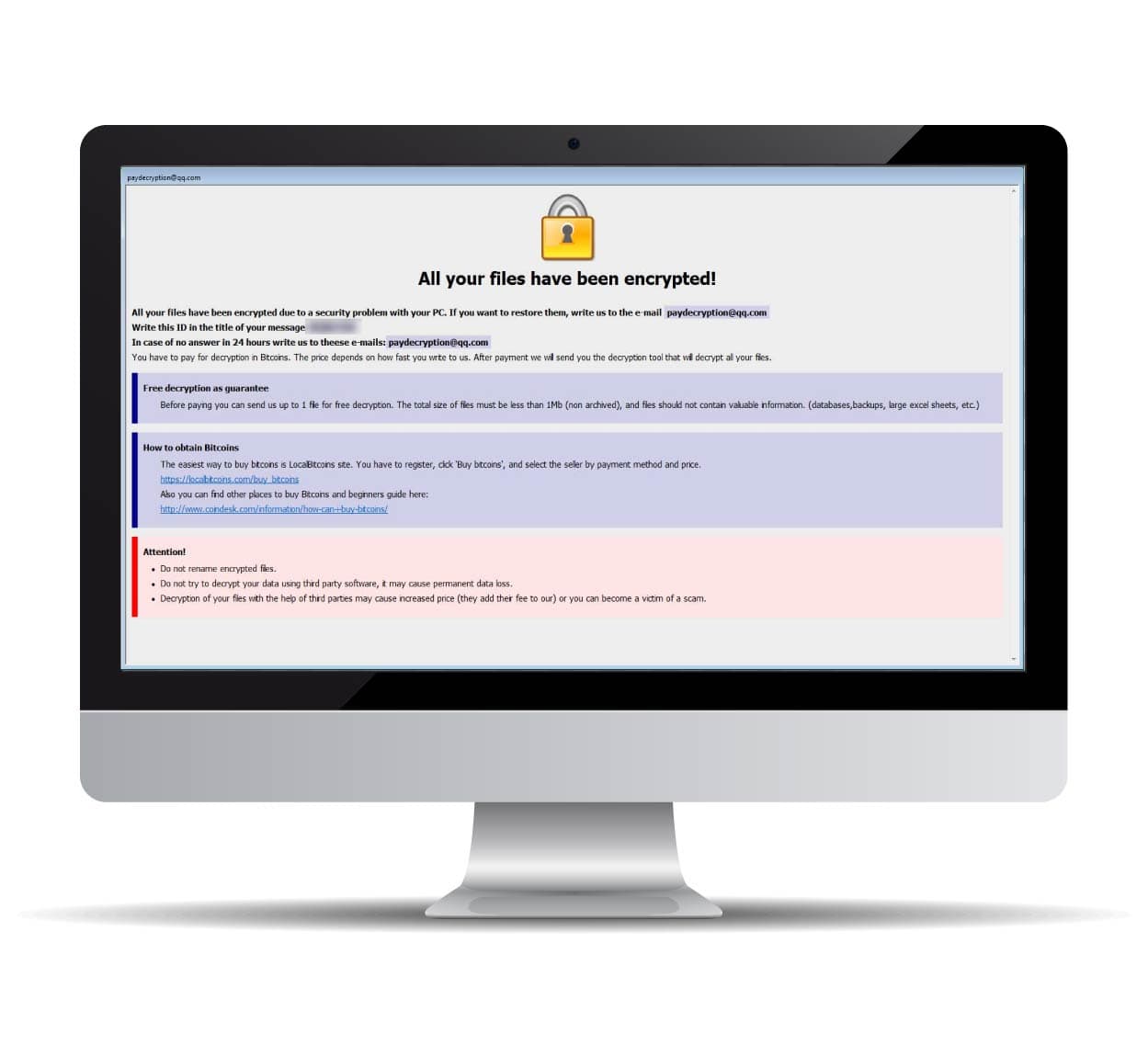

The first sign of a Dharma Ransomware attack is that you’ll receive a message, which has 4 different color coded sections.

Instructions (First Section):

This is the most alarming part of any ransomware attack. You get a notice that your system has been hacked and all files are encrypted. You will receive a unique ID of the Ransomware case that you’ll need to communicate to them through email.

Free Decryption as Guarantee (Second Section):

As a proof that their decryptor works, the second section talks about how the victim can send 1 file to decrypt for free. This is intended to assure the victim that they’ll get a working decryptor key to decrypt their data.

How to Obtain Bitcoins (Third Section):

No hacker in their right mind would provide their banking coordinates or they’d be traced instantly, right? In this section, the hackers provide a medium to pay the ransom by purchasing bitcoin and sending them to an indicated bitcoin address.

Attention (The Last Section)!

Needless to state, this section provides in reality the most accurate advice that you need to follow.

“Do not rename encrypted files” They are right. If you try to rename your files extension, they won’t be restored, instead you’ll lose the data.

“Do not try to decrypt your data using third party software. It may cause permanent data loss.” This is 100% correct also. Latest versions of Dharma Ransomware cannot be decrypted with any free and/or paid decryption tool. Any use of a decryption software can potentially destroy the ability of your files to be restored at a later date.

“Decryption of you files with the help of third parties may cause increased price (they add their price to our), or you can become the victim of a scam.” There are a number of unethical data recovery companies out in the wild disguising themselves as recovery experts, when they merely negotiate with the hackers without disclosing to you and have their share of the ransom. These companies only add fuel to fire and secretly collude with hackers in a highly unethical manner.

This is an average Dharma ransomware note.

All your files have been encrypted! All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail [email protected] Write this ID in the title of your message 000QQQ In case of no answer in 24 hours write us to theese e-mails:[email protected] You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files. Free decryption as guarantee Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.) How to obtain Bitcoins The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price. https://localbitcoins.com/buy_bitcoins Also you can find other places to buy Bitcoins and beginners guide here: http://www.coindesk.com/information/how-can-i-buy-bitcoins/ Attention! Do not rename encrypted files. Do not try to decrypt your data using third party software, it may cause permanent data loss. Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

This is another indication of a Dharma attack. Cutting the long story short, all they ask you to do is simply to send them an email. There are no instructions as it is just a simple plain text message.

All your data is encrypted!

for return write to mail:

[email protected] or [email protected]Fast immer gibt es in jedem verschlüsselten Ordner eine *.txt-Datei. Die Textdatei hat in der Regel den Namen „FILES ENCRYPTED.txt“ oder „RETURN FILES.txt“ und enthält alle notwendigen Informationen, um die Dharma Ransomware Erpresser zu kontaktieren, um Ihre Daten zurückzubekommen. Es ist in der Regel sicher, diese Datei zu öffnen. Sie sollten nur sicherstellen, dass der Dateiname *.txt. lautet.

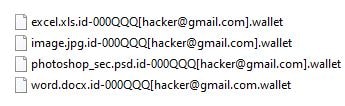

Manchmal hinterlassen die Angreifer die verschlüsselten Dateien ohne eine Lösegeldforderung. Der Dateiname enthält eine generische und benutzerdefinierte ID-Nummer sowie die E-Mail-Adresse des Angreifers. Diese Dharma-ID-Nummer ist immer individuell und manchmal gibt es zusätzliche IDs, wenn mehr als ein System von der Dharma-Ransomware verschlüsselt wurde. Die angehängten Dateierweiterungen hängen von der Dharma Ransomware-Variante ab. Die gebräuchlichsten sind .java, .cesar, .cezar, .wallet, .dharma, .arrow, .write, .onion, .adobe, .btc, .pdf und .waifu.

DHARMA DECRYPTOR DEMONSTRATION

This is a technical demo of the Dharma Decryptor software. Copyright by BeforeCrypt.

HÄUFIG GESTELLTE FRAGEN

- Backups, Backups, Backups! Verwenden Sie eine externe Backup-Möglichkeit, z.B. einen sicheren Cloudspeicheranbieter oder ein lokales Sicherungsmedium, das nach einem erfolgreichen Sicherungslauf physisch getrennt wird.

- Installieren Sie einen Next-Gen-Antivirus. Das Programm kombiniert ein klassisches Antivirenprogramm mit leistungsstarkem Exploit-Schutz, Ransomware-Schutz und Endpunkterkennung und -antwort (EDR).

- Installieren Sie eine Next-Gen-Firewall. Eine Next-Gen-Firewall wird auch als Unified Threat Management (UTM)-Firewall bezeichnet. Es fügt eine Sicherheitsebene an jedem Ein- und Ausstiegspunkt Ihrer Unternehmensdatenkommunikation hinzu. Es kombiniert klassische Netzwerksicherheit mit Intrusion Detection, Intrusion Prevention, Gateway Antivirus, E-Mail-Filterung und vielem mehr.

Dharma Ransomware verschlüsselt Dateien mit einem AES-265-Bit-Algorithmus. Einige Varianten von Dharma Malware verwenden eine Kombination von AES-265 und RSA-1024 symmetrischer Verschlüsselungen.

Der häufigste Angriffsvektor für den Dharma Verschlüsselungstrojaner ist eine ungesicherte RDP-Verbindung (Remote Desktop Protocol). Gefolgt von Phishing-E-Mails und Sicherheitslücken im System.

Dharma Ransomware erstellt mehrere Windows-Registrierungseinträge, erstellt versteckte ausführbare Dateien und öffnet manchmal eine Hintertür in Firewalls für weiteren Zugriff. Es sind mehrere Schritte notwendig, einschließlich der Bereinigung der Windows-Registrierung, Scannen des Systems nach Malware und die manuelle Bereinigung der Dharma Ransomware. Je nach Systemumgebung ist es manchmal sicherer und schneller, das Betriebssystem komplett neu zu installieren.

Je nach Dharma-Variante gibt es verschiedene Arten von Decryptoren. Dharma Ransomware basiert auf einem 2-Wege-Entschlüsselungsprozess. Sie erhalten eine ausführbaren Decryptor, meist unter dem Namen „decryptor.exe“. Der Decryptor kann einzelne Dateien, Ordner oder den gesamten Computer einschließlich Netzlaufwerke, externe Festplatten und andere Wechselmedien entschlüsseln. Nachdem dieser Scan abgeschlossen ist, erhalten Sie einen „Anforderungscode“, der die öffentliche Schlüsselanforderung enthält. Dieser ist für jede System-ID individuell gestaltet.

Dieser „Anforderungscode“ wird an die Erpresser gesendet, die dann Ihren persönlichen Decryptor generieren. Die Decryptoren sind für jede ID individuell generiert. Sollten Sie also z.B. einen Decryptor von einem anderen Geschädigten erhalten, der seine Daten mit diesem Decryptor entschlüsseln konnte, wird dieser nicht für Ihr System funktionieren.

Abhängig von der Variante von Dharma Ransomware, kann es vorkommen, dass bereits eine öffentlich zugängliche Entschlüsselungsmethode vorhanden ist. Bitte nutzen Sie unser Anfrageformular hierzu – wir prüfen dies gerne kostenlos für Sie. Sie können auch kostenlose Websites verwenden, um dies selbst zu überprüfen.

- Wir können die Ausfallzeiten Ihres Systems, verursacht durch Ransomware deutlich reduzieren. Wir behandeln jährlich hunderte von Fällen. Wir wissen, was zu tun ist, um die Ausfallzeiten für Ihr Unternehmen auf ein absolutes Minimum zu reduzieren. Sie können von unserem Expertenwissen profitieren und müssen nicht selbst zeitintensiv recherchieren.

- Beschäftigen Sie sich nicht direkt mit Kriminellen. Die meisten Unternehmen fühlen sich nicht wohl im Umgang mit Cyber-Kriminellen. Dies kann zusätzlichen Stress in diesem unternehmensweiten Notfall verursachen. Wir kümmern uns um die gesamte Kommunikation mit den Erpressern für Sie und stellen alle notwendigen Informationen im Voraus zur Verfügung, um Ihre Daten so schnell wie möglich wiederherzustellen.

- Ransomware-Zahlung. Wir empfehlen, keine Lösegeldzahlungen an die Erpresser zu leisten.

Doch leider ist dies manchmal unumgänglich, insbesondere, wenn Backups und normale Wiederherstellungsmethoden fehlschlagen. Wir begleiten Sie durch den gesamten Prozess der Erstellung einer Kryptowährungs-Wallet und des Kaufs von Kryptowährung. Dafür haben wir verschiedene Kooperationspartner, um Ihre Wallet vorzubereiten und die Transaktion so schnell und einfach wie möglich mit Ihnen durchzuführen. - Ihre Daten werden während der Wiederherstellung nicht beschädigt. In jedem Fall verwenden wir Best-Practice-Methoden, um zuerst Ihre verschlüsselten Daten zu sichern, die Trojaner Ransomware zu entfernen und dann Ihre Daten mit den üblichen Methoden wiederherzustellen, oder die Daten mit offizieller Software zu entschlüsseln. Dieser standardisierte Prozess stellt sicher, dass Ihre Daten nicht beschädigt werden und dass die Ransomware sich nicht mehr auf Ihrem Netzwerk verbreitet.

- Einfacher Versicherungsbericht: Sie erhalten einen ausführlichen Bericht und einen Musterbrief, um den Schaden einfach an Ihre Cyber-Versicherung zu melden. Cyber-Versicherungen decken in der Regel einen großen Teil der mit Ransomware-Vorfällen verbunden Kosten ab.

Benötigen Sie schnelle Hilfe bei der Entschlüsselung des Dharma Verschlüsselungstrojaners? Kontaktieren Sie uns und lassen Sie sich umgehend von unseren Ransomware-Experten helfen.