Dies ist eine übliche Nachricht, die die Phobos Ransomware hinterlässt

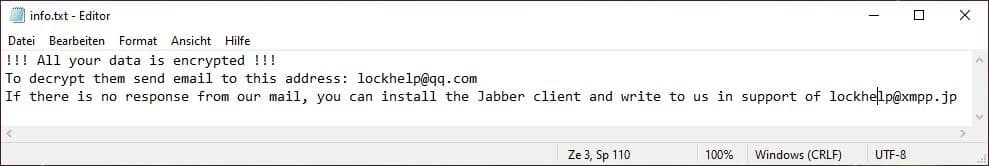

Fast immer gibt es in jedem verschlüsselten Ordner eine *.txt-Datei. Die Textdatei hat normalerweise den Namen „info.txt“ und enthält alle notwendigen Informationen, um die Phobos Ransomware-Angreifer zu kontaktieren, um zu versuchen, Ihre Daten zurückzubekommen. Es ist normalerweise sicher, diese Datei zu öffnen, stellen Sie nur sicher, dass die vollständige Dateierweiterung * .txt ist. Die Gefahr liegt nicht in der Datei selbst, das damit verbundene Risiko ist der menschliche und emotionale Faktor, der von Angreifern, die Sie als Geiseln halten, ausgenutzt werden kann, um die Situation weiter zu verschlimmern, durch Doppel- oder Dreifachzahlungsbetrug, wobei die Angreifer Ihre Unerfahrenheit in dieser Art von Situation spüren und bei jedem Schritt des Prozesses mehr Hindernisse und Schwierigkeiten verursachen. Experten von Anfang bis Ende mit der Situation umgehen zu lassen, ist der logischste Ansatz für jede Ransomware-Attacke.

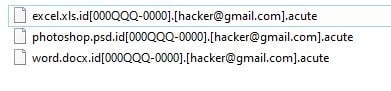

Manchmal verlassen die Angreifer die verschlüsselten Dateien ohne eine Phobos Ransomware Notiz. Der Dateiname enthält eine generische und benutzerdefinierte ID-Nummer und die E-Mail der Angreifer. Diese Phobos ID-Nummer ist immer individuell, und manchmal gibt es zusätzliche IDs, wenn mehr als ein System von Phobos Ransomware verschlüsselt wurde. Die angehängten Dateierweiterungen hängen von der Phobos Ransomware-Variante ab.

Die häufigsten sind .acute, .actin, . Acton, .schauspieler, . Acuff. Acuna, .acute, .adage, . Adair. Adame, .banhu, .banjo, . Banks. Banta. Barak. Caleb. Calas. Caley, .calix, . Calle. Calum. Calvo, .deuce, . Dever, .devil, . Devoe. Devon. Devos, .dewar, .eight, .eject, .eking, . Elbie, .elbow, .elder, .phobos, .help, .blend, .bqux, .com, .mamba, . Karlos. DDoS, .phoenix, . PLUT, .karma, .bbc, . CAPITAL

Dies ist eine Demonstration von Phobos Ransomware Decryptor. Copyright von BeforeCrypt