Was sind Exploits und wie sind sie mit Ransomware verbunden?

Kennen Sie den Begriff „Ausbeutung“? Niemand mag es, ausgebeutet, ausgenutzt und dann weggeworfen zu werden! In diesem Blog-Beitrag sprechen wir jedoch nicht über Beziehungen und Emotionen. Der Begriff „Ausbeutung“ – auf Englisch „Exploitation“ – wir auch in Zusammenhang mit IT Systemen verwendet. Exploits und Ransomware werden in der Cybersecurity Definition wie folgt beschrieben:

Angriffe von Cyberkriminellen, um die Schwachstellen Ihres IT Systems zu finden. Diese Angriffspunkte werden genutzt, um Daten zu stehlen und/oder ein hohes Lösegeld zu fordern.

Exploits und Ransomware. Nun wissen Sie: Wird eine Sicherheitslücke in Ihrem IT-System gefunden, ist das für kriminelle Hacker ein voller Erfolg.

Ahnen Sie jetzt, was hier mit Ausbeutung gemeint ist? Bei dieser Art Ausbeutung nutzen Kriminelle in der digitalen Welt Systemschwachstellen in Ihrem Comuptersystem aus. Wo sind solche Schwachstellen im System zu finden? Es gibt viele Situationen, die eine Schwachstelle im System verursachen können. Wenn beispielsweise keine aktualisierte Antivirensoftware, oder schlimmer noch, eine abgelaufene Software ohne Lizenzerneuerung installiert ist. Eine offene IP kann auch eine Schwachstelle bedeuten.

Alle Systemlücken, die es einer nicht berechtigten Person ermöglichen in Ihr Computersystem einzudringen, werden als Exploit bezeichnet.

Wir werden hier erläutern, wie Exploits und Ransomware miteinander verbunden sind und wie Angreifer Exploits nutzen, um Ihre System-Daten zu verschlüsseln und ein Lösegeld zu fordern.

Am 23. Juli 2020 wurde Garmin, ein großer Hersteller von Smartwatches in den USA, von einer massiven Ransomware getroffen. Dies als Folge eines Systemexploits, von dem das Unternehmen nichts ahnte. Als Konsequenz wurde ein Großteil des Systems für mehrere Tage lahmgelegt und die Kunden hatten keine Möglichkeit mehr, Daten auf den gekauften Produkten zu speichern.

Machen Unternehmen Exploits frühzeitig ausfindig, um diese zu beheben?

Dieser Vorfall zeigt auf, das auch derart große Firmen wie Garmin den Datenschutz nicht genügend ernst nehmen. Der größte Teil des Netzwerks von Garmin ist wieder aufgebaut. Es handelte sich bei der Attacke um einen Exploit, dank welchem eine Ransomeware eingeschleust werden konnte. Einige Berichte behaupten, dass die Lösegeldforderung 10 Millionen Dollar betrug. Das Unternehmen gab keine Kommentare ab, was aufgrund unseren Erfahrungen so interpretiert werden kann, dass Garmin tatsächlich einen Betrag von über 1 Million Dollar bezahlt haben muss.

Für ein Unternehmen ist es ohne Zahlung einer Lösegeldforderung praktisch unmöglich, in sehr kurzer Zeit verschlüsselte Daten zu entschlüsseln und Firmenaktivitäten wieder regulär in Betrieb zu nehmen. Um zu erfahren, WIE UNMÖGLICH das ist, empfehlen wir Ihnen einen Blick auf unseren vergangenen Beitrag zu werfen: AES vs RSA Encryption und die Zeit, die es braucht, um Daten zu entschlüsseln!

Ein Exploit selbst ist weder ein Virus, noch eine Ransomware. Exploits sind Schwachstellen, durch welche Ransomware und bösartige Viren in Ihr System eindringen, und alle Dateien verschlüsseln können. Im Anschluss wird für deren Entschlüsselung ein hohes Lösegeld gefordert. Ein Exploit ist vergleichbar mit einem Türschloss, das von jedem Einbrecher problemlos aufgebrochen werden kann.

Welche Arten von Exploits gibt es und wie sind diese mit Ransomware verbunden?

Nahezu alle Arten von Exploits können in zwei Typen kategorisiert werden : in unbekannt und in bekannt. Bekannte Exploits sind die, die in einer Antiviren-Softwaredatenbank gespeichert sind. Diese wurden erkannt und gestoppt, bevor ein unerwünschtes Eindringen stattfinden konnte.

Die unbekannten Exploits (auch bekannt als Zero-Day Exploits) sind noch nicht erkannt und stellen somit ein ernsthaftes Risiko dar. Sie können von Cyberkriminellen gefunden werden und sind die Chance, um unbefugt auf Dateien und Systeme zugreifen zu können. Obwohl es nicht 100% bestätigt ist, können wir davon ausgehen, dass der jüngste Angriff auf die Firma Garmin, bei dem das gesamte Netzwerk eingefroren wurde, ein Zero-Day-Exploit war.

Da es keine Software gibt, die neue Zero-Day-Exploits erkennen kann, ist es praktisch unmöglich, diese zu blockieren. Aus diesem Grund nutzen Kriminelle und Hacker meist Zero-Day-Exploits, um Regierungen und Unternehmen zu kompromittieren!

Viele Viren und Ransomware-Varianten sind so ausgeklügelt, dass sie von qualitativen Antivirus-Lösungen nicht erkannt werden können. Werden sie von Hackern eingesetzt, ist die Hölle los!

Wie kommt es zu Exploits?

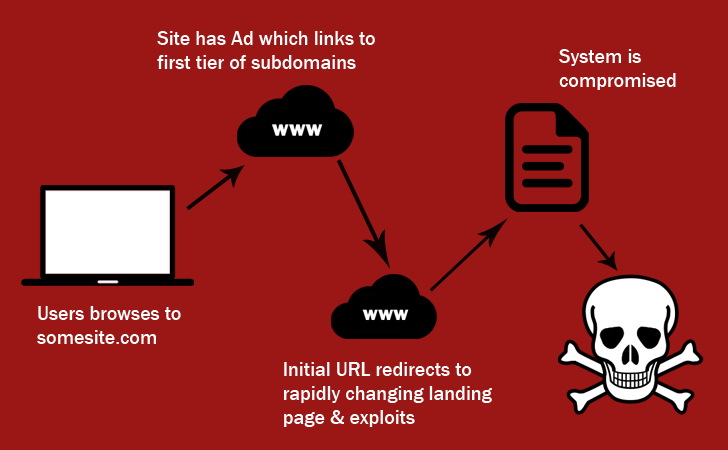

Quelle: Wie verwenden Hacker Exploits, um Ransomeware einzuschleusen?

Es gibt eine Reihe von Möglichkeiten für Angreifer Exploits zu verwenden, die häufigste ist Phishing. Das Opfer erhält eine scheinbar legitime E-Mail-Nachricht, die einen Link zu einer anderen scheinbar legitimen Webseite enthält. Sobald auf auf den Link geklickt wird, nutzen Hacker diese Schwachstelle, um das System anzugreifen.

Diese Phishing-E-Mails und/oder bösartige Werbung sind meist mit Exploit-Packs oder Exploit-Software-Toolkits ausgestattet. Die häufigsten Opfer solcher Attacken sind veraltete Versionen von Browsern, ungepatchte Software,Java-Programme, mehrere freie Software wie PDF-Dateileser und Browser-Plug-Ins.

Welche Maßnahmen können ergriffen werden, um Ihr System vor einem Angriff zu schützen?

Keine Maßnahme bietet 100% Sicherheit gegen Malware. Sie können jedoch eine Reihe von Schutzmaßnahmen ergreifen, um sicherzustellen, dass Hacker Schwachstellen nicht ausnutzen:

- Genauso wie Sie vor dem Zubettgehen eine Routine-Inspektion durchführen und die Türen in Ihrem Haus überprüfen und schliessen, sollten Sie dasselbe bei Ihrem Computer durchführen. Denn genau dank diesen offenen oder schlecht geschlossenen Türen (eben den Exploits), können Eindringlinge Ransomware einschleusen. Halten Sie Ihre Systeme, Dateien und Antivirensoftware immer auf dem neuesten Stand. Installieren Sie Sicherheitspatches für Ihr Smartphone oder für Software, sobald diese verfügbar sind. Je früher Sie diese Türen finden und schließen, desto sicherer werden Ihre Daten sein.

- Installieren und aktualisieren Sie Antivirenprogramme mit einem vollständigen Firewall-Schutz. Antiviren-Programme mit einem vollständigen Firewallschutz sind wichtig, da sie bekannte Exploits in verschiedenen Programmen wie Adobe-Software (PDF-Reader, Photoshop, Premiere Pro), Google Chrome und mehrere andere Anwendungen mit Schwachstellen finden.

Fazit

Noch einmal: Exploits sind keine Viren, aber sie sind häufig der Ausgangspunkt von Angriffen auf IT-Systeme. Daher ist es wichtig, kostenpflichtige Software zu verwenden und Daten oder Software nur aus zuverlässigen Quellen herunterzuladen oder zu installieren. Anstatt einen unbekannten Browser nutzen, welcher verspricht, Ihre Privatsphäre nicht zu verletzen, ist es ratsamer, bekannte Browser wie Google Chrome und Microsoft Edge zu verwenden.

Klicken Sie auf keine Links in einer E-Mail-Nachricht. Unternehmen wie Google, Microsoft, IBM, Amazon und Apple fragen Sie NIE nach Ihrem Benutzernamen oder Ihren Passwörtern. Warum sollten diese Unternehmen nach Ihren Anmeldeinformationen fragen müssen, wenn sie doch bereits alles in ihrer Datenbank haben?

Teilen Sie Ihre Benutzernamen mit niemandem, nicht einmal mit Ihren engsten Verwandten. Verwenden Sie auf gar keinen Fall einen öffentlichen Computer, um auf Ihr Online-Banking-Konto zuzugreifen. Sie machen sich dadurch für immer anfällig, gehackt zu werden. Cyber-Sicherheit ist ein ständiger Wettlauf mit potentiellen Angreifern. Man muss immer wachsam sein, um bestmöglich vorbereitet und gesichert zu sein, damit ein Einschleusen von Ransomware mit Hilfe von Exploits verhindert werden kann.