Wurde Ihr Unternehmen von der GlobeImposter 2.0 Ransomware getroffen? Bleiben Sie ruhig. Wir sind hier, um zu helfen. Diese Seite enthält Informationen und Statistiken über GlobeImposter 2.0 Ransomware Entschlüsselung, Entfernung, und Wiederherstellung. Lesen Sie weiter, um mehr zu erfahren, oder kontaktieren Sie uns jetzt und für eine kostenlose Erstberatung.

Wie erkenne ich, ob mein System von GlobeImposter 2.0 Ransomware infiziert wurde?

The GlobeImposter ransomware started gaining visibility in August, 2017. In the following 4 years, the virus has caused huge amounts of damage across the US, Europe, Asia and Africa, impacting organizations of all sizes.

Globeimposter 2.0 is a prolific ransomware strain, accounting for over 4% of total ransomware infections in 2020. Globeimposter generally spreads through spam campaigns. It has caused a few notable attacks, including one which shut down a web hosting service, causing all of the sites it hosted to crash.

GlobeImposter operates on the Ransomware as a Service Model, meaning it is run by a specialized team which licenses its software to franchises and takes a 10% commission for every successful attack. The creators of GlobeImposter 2.0 promise regular code updates free of charge to help the affiliate members carry out successful ransomware attacks.

While there are a number of versions, BeforeCrypt is acquainted with 5 confirmed variants, including 726 (the original strain) and 792 (the re-released strain).

The blank slate spamming method is one of the most common ways used to spread GlobeImposter. Victims report receiving blank emails with a zip attachment. If they open the the zip file, the ransomware attack executes.

Globeimposter is also known to spread via torrent sites or pirated software and movies. \

Was soll ich tun, wenn meine Daten von einem Globelmposter 2.0 Trojaner verschlüsselt wurden?

As in any virus attack, you need to do whatever necessary to stop the spread of the virus. Shut down your computer or server normally and disconnect all network connections immediately, including any data storage devices and online cloud storages. For more details please read our free guide to ransomware response.

It’s not advisable to try to pay the ransom on your own. In our experience, professional negotiators are consistently able to achieve much better results. We keep records on the various ransomware groups so that we understand their modus operandi, and we calibrate our negotiations accordingly.

It’s also advisable to have IT professionals handle data recovery. If not properly handled, it is possible to lose data in the recovery process. Our team of German technicians has an excellent track record of recovering 100% of client data.

Bewahren Sie Ruhe! Kontaktieren Sie uns. Wir können Ihnen helfen!

GLOBEIMPOSTER 2.0 RANSOMWARE STATISTIK & FAKTEN

Diverse groups use GlobeImposter 2.0 ransomware, so ransom amounts may vary.

The average GlobeImposter 2.0 ransom amount is somewhere between $7,500 – $70,000. If you purchase Bitcoin to pay this, you will need to add 10% to cover the quick-buy method fees if you are purchasing with a credit card or PayPal on an exchange.

The GlobeImposter 2.0 ransomware downtime can usually be shorter than normal ransomware attacks. This is because most GlobeImposter 2.0 attackers use an automated TOR site to accept payment and deliver the decryption tool.

Depending on your company size and how often you use IT-systems in your daily business, this is the most expensive part of this incident. Additional to the unavailability of your IT-systems, this is damaging your company reputation.

Your goal should be to get your systems back to a productive state as soon as possible. The best way to do this is to call in experts, which have a vast knowledge of GlobeImposter 2.0 ransomware and get the IT-systems back up running.

There is a high chance of getting a working GlobeImposter 2.0 decryptor after paying the attackers. But there’s never a guarantee.

Some attackers have a good reputation for providing working GlobeImposter 2.0 decryptors. Others are known scammers and will never provide one.

Der häufigste Angriffsvektor für den Globeimposter 2.0 Verschlüsselungstrojaner sind Phishing-E-Mails und Sicherheitslücken.

| GLOBEIMPOSTER 2.0 RANSOMWARE SUMMARY | |

|---|---|

| Name | GlobeImposter 2.0 Virus / GlobeImposter 2.0 Ransomware |

| Danger level | Very High. Advanced Ransomware which makes system changes and encrypts files |

| Release date | 2017 |

| OS affected | Windows |

| Appended file extensions | .CRYPT, .PSCrypt, .FIX, .FIXI, nCrypt, .Virginlock, .keepcalm, .pizdec, crypted!, .write_us_on_email, .write_on_email, .write_me_[email], A1CRYPT, .hNcyrpt, .cryptall, .402, .4035, .4090, .4091, 452, .490, .707, .725, .726, .911, .cryptch, .ocean, .nopasaran, .s1crypt, .scorp, .sea, .skunk , .3ncrypt3d, .707, .medal, .FIXI, .TROY, .VAPE, .GRAF, .GORO, .MAKB, .HAPP, .BRT92, .HAIZ, .MORT, .MIXI, JEEP, .BONUM, .GRANNY, .LEGO, .RECT, .UNLIS, .ACTUM, .ASTRA, .GOTHAM, .PLIN, .paycyka, .vdul, .2cXpCihgsVxB3, .rumblegoodboy, .needkeys, .needdecrypt, .bleep, .help, .zuzya, .f1crypt, .foste, .clinTON, .ReaGAN, .Trump, .BUSH, .C8B089F, .decoder, .Uridzu, .f*ck, .Ipcrestore, .encen, .encencenc, .{[email protected]}BIT, [[email protected]].arena, .waiting4keys, .black, .txt, .doc, .btc, .wallet, .lock, .FREEMAN, .apk, .crypted_yoshikada@cock_lu (Yoshikada Decryptor), .crypted_zerwix@airmail_cc (Zerwix Decryptor), .suddentax, .XLS, .Nutella, .TRUE, TRUE1, .SEXY, .SEXY3, .SKUNK+, BUNNY+, .PANDA+, .ihelperpc, .irestorei, .STG, [[email protected]], .legally, .BAG, .bad, .rose, .MTP |

| Ransom note | HOW_OPEN_FILES.hta or how_to_back_files.html |

| Contact email address | [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected] |

WIE SIE DEN GLOBEIMPOSTER 2.0 VERSCHLÜSSELUNGSTROJANER IDENTIFIZIEREN

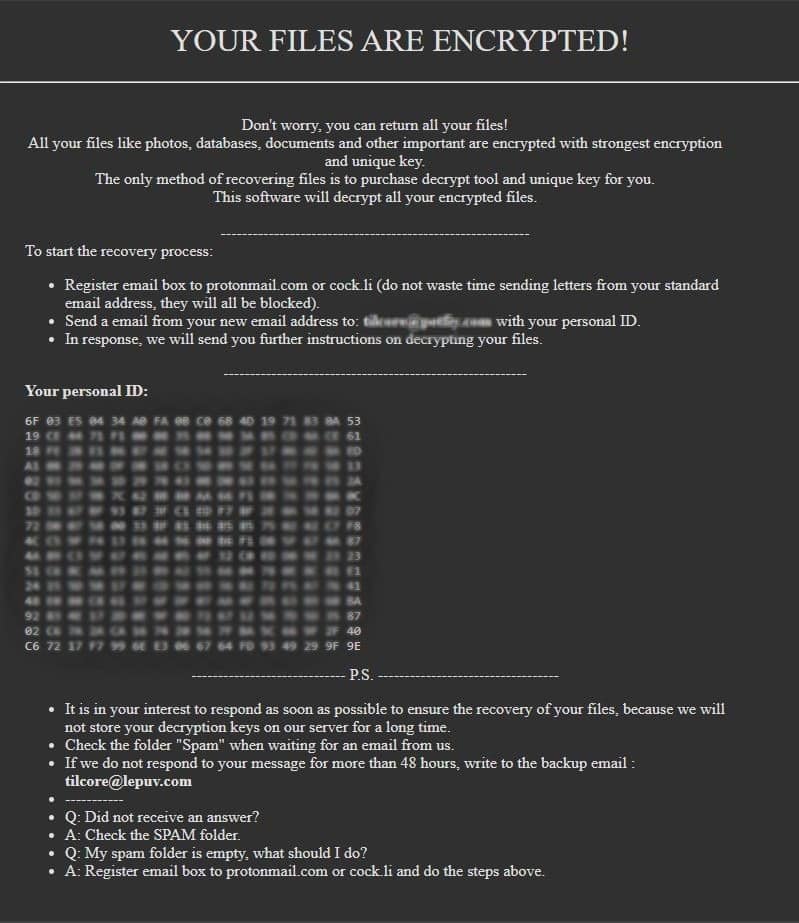

This is an average GlobeImposter 2.0 ransomware note.

Your files are encrypted!

Your personal ID

***

All your important data has been encrypted. To recover data you need decryptor.

To get the decryptor you should:

pay for decrypt:

site for buy bitcoin:

Buy 1 BTC on one of these sites

1. https://localbitcoins.com

2. https://www.coinbase.com

3. https://xchange.cc

bitcoin adress for pay:

jlHqcdC83***:

Send 1 BTC for decrypt

After the payment:

Send screenshot of payment to [email protected] . In the letter include your personal ID (look at the beginning of this document).

After you will receive a decryptor and instructions

Attention!

• No Payment = No decryption

• You realy get the decryptor after payment

• Do not attempt to remove the program or run the anti-virus tools

• Attempts to self-decrypting files will result in the loss of your data

• Decoders other users are not compatible with your data, because each user’s unique encryption key

YOUR FILES ARE ENCRYPTED!

Don’t worry, you can return all your files!

All your files like photos, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.———————————————————-

To start the recovery process:

Register email box to protonmail.com or cock.li (do not waste time sending letters from your standard email address, they will all be blocked).

Send a email from your new email address to: [email protected] with your personal ID.

In response, we will send you further instructions on decrypting your files.

———————————————————

Your personal ID:

<unique-ID>

—————————– P.S. ———————————-

It is in your interest to respond as soon as possible to ensure the recovery of your files, because we will not store your decryption keys on our server for a long time.

Сheck the folder „Spam“ when waiting for an email from us.

If we do not respond to your message for more than 48 hours, write to the backup email : [email protected]

———–

Q: Did not receive an answer?

A: Check the SPAM folder.

Q: My spam folder is empty, what should I do?

A: Register email box to protonmail.com or cock.li and do the steps above.

GlobeImposter 2.0 attackers usually leave an HTML file with the name “how_to_back_files.html” and contains all the necessary information you will need to contact the attackers and get your data back. There are also chances when the same file is saved as a .txt file.

It’s usually safe to open this file, just be sure the full file extension is *.txt or *.html

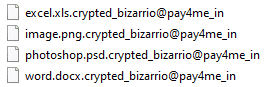

Sometimes the attackers leave the encrypted files without any GlobeImposter 2.0 ransomware notes. The file name will contain the attackers’ email. The appended file extensions depend on the GlobeImposter 2.0 ransomware variant. The most common ones are .bad; .BAG; .FIX; .FIXI; .legally;n .keepcalm; .pizdec; .virginlock[[email protected]]SON;

.[[email protected]]; .725; .ocean; .rose; .GOTHAM; .HAPP; .write_me_[[email protected]]; .726; .490; n.skunk

GLOBEIMPOSTER 2.0 DECRYPTER DEMONSTRATION

This is a technical demo of the GlobeImposter 2.0 Decryptor. Copyright by BeforeCrypt

HÄUFIG GESTELLTE FRAGEN

- Backups, Backups, Backups! Verwenden Sie eine externe Backup-Möglichkeit, z.B. einen sicheren Cloudspeicheranbieter oder ein lokales Sicherungsmedium, das nach einem erfolgreichen Sicherungslauf physisch getrennt wird.

- Installieren Sie einen Next-Gen-Antivirus. Das Programm kombiniert ein klassisches Antivirenprogramm mit leistungsstarkem Exploit-Schutz, Ransomware-Schutz und Endpunkterkennung und -antwort (EDR).

- Installieren Sie eine Next-Gen-Firewall. Eine Next-Gen-Firewall wird auch als Unified Threat Management (UTM)-Firewall bezeichnet. Es fügt eine Sicherheitsebene an jedem Ein- und Ausstiegspunkt Ihrer Unternehmensdatenkommunikation hinzu. Es kombiniert klassische Netzwerksicherheit mit Intrusion Detection, Intrusion Prevention, Gateway Antivirus, E-Mail-Filterung und vielem mehr.

- Wir können die Ausfallzeiten Ihres Systems, verursacht durch Ransomware deutlich reduzieren. Wir behandeln jährlich hunderte von Fällen. Wir wissen, was zu tun ist, um die Ausfallzeiten für Ihr Unternehmen auf ein absolutes Minimum zu reduzieren. Sie können von unserem Expertenwissen profitieren und müssen nicht selbst zeitintensiv recherchieren.

- Beschäftigen Sie sich nicht direkt mit Kriminellen. Die meisten Unternehmen fühlen sich nicht wohl im Umgang mit Cyber-Kriminellen. Dies kann zusätzlichen Stress in diesem unternehmensweiten Notfall verursachen. Wir kümmern uns um die gesamte Kommunikation mit den Erpressern für Sie und stellen alle notwendigen Informationen im Voraus zur Verfügung, um Ihre Daten so schnell wie möglich wiederherzustellen.

- Ransomware-Zahlung. Wir empfehlen, keine Lösegeldzahlungen an die Erpresser zu leisten.

Doch leider ist dies manchmal unumgänglich, insbesondere, wenn Backups und normale Wiederherstellungsmethoden fehlschlagen. Wir begleiten Sie durch den gesamten Prozess der Erstellung einer Kryptowährungs-Wallet und des Kaufs von Kryptowährung. Dafür haben wir verschiedene Kooperationspartner, um Ihre Wallet vorzubereiten und die Transaktion so schnell und einfach wie möglich mit Ihnen durchzuführen. - Ihre Daten werden während der Wiederherstellung nicht beschädigt. In jedem Fall verwenden wir Best-Practice-Methoden, um zuerst Ihre verschlüsselten Daten zu sichern, die Trojaner Ransomware zu entfernen und dann Ihre Daten mit den üblichen Methoden wiederherzustellen, oder die Daten mit offizieller Software zu entschlüsseln. Dieser standardisierte Prozess stellt sicher, dass Ihre Daten nicht beschädigt werden und dass die Ransomware sich nicht mehr auf Ihrem Netzwerk verbreitet.

- Einfacher Versicherungsbericht: Sie erhalten einen ausführlichen Bericht und einen Musterbrief, um den Schaden einfach an Ihre Cyber-Versicherung zu melden. Cyber-Versicherungen decken in der Regel einen großen Teil der mit Ransomware-Vorfällen verbunden Kosten ab.

GlobeImposter 2.0 Ransomware verschlüsselt Dateien mit einem AES-265-Bit-Algorithmus.

Der häufigste Angriffsvektor für den GlobeImposter 2.0 Verschlüsselungstrojaner sind Phishing-E-Mails und Sicherheitslücken im System.

GlobeImposter 2.0 Ransomware erstellt mehrere Windows-Registrierungseinträge, erstellt versteckte ausführbare Dateien und öffnet manchmal eine Hintertür in Firewalls für einen weiteren Zugriff. Es sind mehrere Schritte notwendig, einschließlich der Bereinigung der Windows-Registrierung, Scannen des Systems nach Malware und die manuelle Bereinigung der GlobeImposter 2.0 Ransomware. Je nach Systemumgebung ist es manchmal sicherer und schneller, das Betriebssystem komplett neu zu installieren.

Abhängig von der Variante von GlobeImposter 2.0 Ransomware, kann es vorkommen, dass bereits eine öffentlich zugängliche Entschlüsselungsmethode vorhanden ist. Bitte nutzen Sie unser Anfrageformular hierzu – wir prüfen dies gerne kostenlos für Sie. Sie können auch kostenlose Websites verwenden, um dies selbst zu überprüfen.

Benötigen Sie schnelle Hilfe bei der Entschlüsselung Ihrer Daten nach einem GlobeImposter 2.0 -Angriff? Kontaktieren Sie uns und lassen Sie sich umgehend von unseren Ransomware-Experten helfen.